A crescente utilização de carregadores baseados em PowerShell para distribuir malwares é motivo de preocupação. Recentemente, foi descoberta uma campanha que usa essa técnica para espalhar o Remcos RAT, um trojan de acesso remoto conhecido pela sua habilidade de atuar de forma discreta em sistemas atacados.

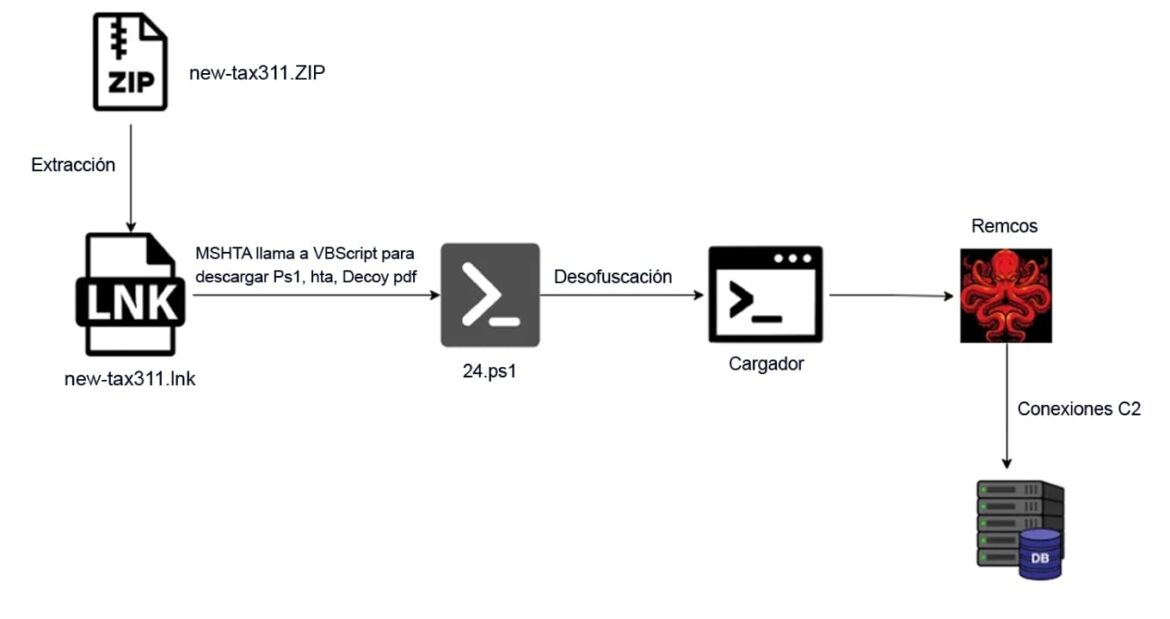

Os atacantes têm adotado um novo método para disseminar o Remcos RAT: arquivos ZIP contendo ficheiros LNK maliciosos, geralmente mascarados como documentos Office. Esta abordagem reflete uma evolução nas estratégias dos criminosos cibernéticos, que visam contornar as medidas de segurança tradicionais com métodos de execução sem arquivo.

Mecanismo de Ataque Baseado no PowerShell

A infecção começa quando o usuário abre o arquivo LNK, acionando o mshta.exe para rodar um script em PowerShell cuidadosamente ofuscado. Este script é responsável por preparar o ambiente para a infecção, realizando ações como:

- Desativar o Windows Defender ao adicionar exceções para pastas específicas;

- Alterar as políticas de execução do PowerShell para que scripts sejam executados sem alertas;

- Inserir uma entrada no registro do Windows para garantir a persistência após reinicializações.

Com o sistema preparado, o script baixa vários payloads, incluindo um PDF para distração e o script PowerShell principal, que possui o código necessário para carregar e executar o Remcos RAT diretamente na memória.

Capacidades do Remcos RAT

Após ser ativado, o Remcos fornece ao atacante uma gama de ferramentas para controlar e monitorar o sistema afetado. Entre suas capacidades estão:

- Gravação de teclas (keylogging);

- Captura de tela e vídeo;

- Monitoramento da área de transferência;

- Roubo de credenciais de navegadores;

- Coleta de informações do sistema;

- Desvio do Controle de Conta de Usuário (UAC).

O malware se conecta a um servidor de comando e controle (C2) via TLS, garantindo um canal de comunicação persistente para exfiltração de dados e controle remoto. Para evitar detecção, utiliza técnicas como injeção de processos e process hollowing, operando dentro de processos legítimos do sistema.

Proteção Contra o Remcos

Cibercriminosos cada vez mais recorrem ao PowerShell para ataques furtivos que muitas vezes passam despercebidos pelos antivírus tradicionais. Para se proteger contra essa ameaça, recomenda-se as seguintes medidas:

- Ativar registros detalhados do PowerShell;

- Implementar monitoramento AMSI (Antimalware Scan Interface);

- Utilizar soluções de EDR (Endpoint Detection and Response) robustas;

- Monitorar a execução de arquivos LNK, abusos do MSHTA e alterações suspeitas no registro.

A detecção precoce é crucial para barrar ameaças como o Remcos, que opera principalmente na memória e deixa poucos rastros no disco. A Qualys fornece informações detalhadas sobre esta campanha, incluindo consultas avançadas para rastrear atividades suspeitas nos ambientes das organizações.